Certified AI Ready mit PTA: So setzen Unternehmen KI strategisch ein

Wettbewerbsvorteile durch ganzheitliches Beratungspaket sichern Mannheim, 12. Februar 2026. Der Großteil deutscher Unternehmen erkennt den Mehrwert von Artificial Intelligence (AI) und die Potenziale, die der Einsatz Künstlicher Intelligenz (KI) verspricht. Dabei wird AI zwar als strategisch wichtig wahrgenommen, doch viele Organisationen befinden sich weiterhin in frühen Phasen der Erprobung oder punktuellen Umsetzung. Klare Zielkorridore und […]

Stärkung kritischer Infrastrukturen: Unternehmen stehen vor neuen Pflichten – und Chancen

Statement zum neuen KRITIS-Dachgesetz Düsseldorf, 10.02.2026 – Mit der Verabschiedung des KRITIS-Dachgesetzes am 29.01.2026 hat der Deutsche Bundestag einen entscheidenden Schritt zur Stärkung der Widerstandsfähigkeit kritischer Infrastrukturen in Deutschland gemacht. Das Gesetz verpflichtet Betreiber im Energie- und Transportsektor sowie in der Abfallentsorgung künftig zu einheitlichen Mindeststandards, regelmäßigen Risikoanalysen und Überprüfungen ihrer Anlagen. Zudem müssen sie […]

Wie sicher sind Bankschließfächer wirklich?

ARAG Experten über Banktresore, Wertsachen und Haftungsfragen Der aktuelle Einbruch in den Tresorraum der Sparkasse Gelsenkirchen, bei dem zahlreiche Schließfächer gewaltsam geöffnet wurden, hat viele Menschen verunsichert. Schmuck, Gold, Münzen oder wichtige Dokumente gelten im Bankschließfach eigentlich als besonders sicher verwahrt. Doch der Fall zeigt: Absolute Sicherheit gibt es nicht. Die ARAG Experten erklären, worauf […]

Incident Management in einem Lean Dev Team

Wie durchdachte Prozesse Tagesabläufe für Sicherheitsteams erleichtern In modernen IT-Betrieben sind ruhige Tage selten. Für schlanke Entwicklungs- und Sicherheitsteams zählt jeder Moment. Sie müssen oft gleichzeitig entwickeln, verteidigen und reagieren. Andy Grolnick, CEO beim SIEM-Anbieter Graylog, zeigt detailliert, wie kleine, leistungsstarke Teams mit ständigen Unterbrechungen umgehen, Alarmmüdigkeit reduzieren und sich auf wirklich wichtige Vorfälle konzentrieren. […]

KI-Kompetenz und -Überwachung: Der nächste Compliance-Vorteil

Künstliche Intelligenz (KI) verändert die Cybersicherheit grundlegend, und die Regulierungsbehörden reagieren ebenso schnell darauf. Compliance-Teams können sich nicht mehr auf jährliche Audits oder verstreute Tabellenkalkulationen verlassen. Der nächste Compliance-Vorteil ergibt sich aus zwei Bereichen: KI-Kompetenz und kontinuierliche Überwachung. Unternehmen, die beides beherrschen, verbessern ihre Sicherheit, erfüllen die Anforderungen der Regulierungsbehörden und gewinnen das Vertrauen ihrer […]

KI-Browser: Komfort oder kritischer Sicherheitsblindfleck?

„Ich habe nichts angeklickt. Der Browser hat das von selbst gemacht.“ Das hörte ein Sicherheitsanalyst, nachdem der KI-gestützte Browser eines Benutzers ohne Erlaubnis auf sensible Daten zugegriffen hatte. KI-Browser sollen das digitale Leben einfacher machen. Marktprognosen zeigen, dass sie schnell wachsen – von 4 Milliarden US-Dollar im Jahr 2024 auf fast 77 Milliarden US-Dollar im […]

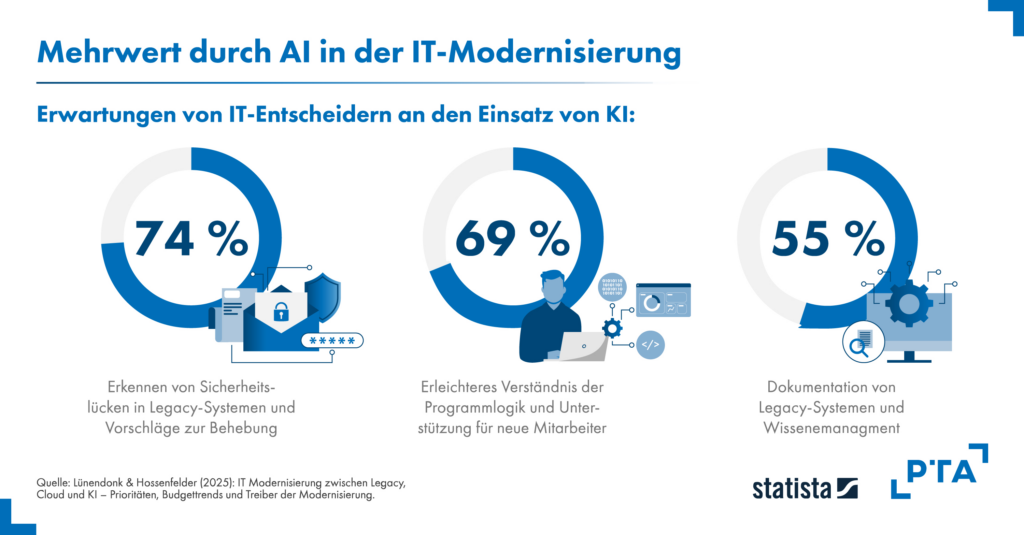

Brückentechnologie Agentic AI: historisch gewachsene IT-Systeme modernisieren

Neue KI-Evolutionsstufe hält Legacy IT up to date Mannheim, 12. November 2025. Immer mehr Unternehmen werden von ihren historisch gewachsenen IT-Landschaften regelrecht ausgebremst: Der Einsatz dieser bisweilen über Jahrzehnte gewachsenen COBOL-basierten Mainframes bringt vielschichtige Herausforderungen mit sich – Stichwort schwierige Wartung, zeitintensive Pflege und kostenintensive Modernisierung oder Integration moderner Cloud-Anwendungen. Aber die Altsysteme laufen zuverlässig […]

DSGVO-KI-Falle im Mittelstand

Warum unsichere KI Ihre Firma 20 Mio. € kosten kann! Mainz – Künstliche Intelligenz (KI) ist kein Trend, sondern eine Notwendigkeit, doch die erfolgreiche Implementierung stellt mittelständische Unternehmen vor große Herausforderungen. Mitarbeiter die chatGPT und Co. als Privataccount in ihren Firmen nutzen, gefährden das Unternehmen durch intransparenten Datenschutz – auch hinsichtlich rechtlicher Aspekte, Compliance und […]

Cyber-Resilienz ist für kleinere Teams nicht mehr optional

Vor nicht allzu langer Zeit konnten kleinere IT- und Sicherheitsteams noch behaupten, dass sie keine Ziele mit hoher Priorität seien. Das ist heute nicht mehr der Fall. Im Jahr 2025 haben es Angreifer auf alle abgesehen, unabhängig von ihrer Größe. Ganz gleich, ob CEOs ein globales Unternehmen oder einen 200-köpfigen Betrieb leiten, der regionale Infrastruktur […]

Verification of Payee (VoP): Kredit-Daten veröffentlicht umfassenden Leitfaden zur Empfängerüberprüfung im Zahlungsverkehr

Die Empfängerüberprüfung im europäischen Zahlungsverkehr, die sogenannte Verification of Payee (VoP), ist seit Anfang Oktober fester Bestandteil vieler Zahlungssysteme im SEPA-Raum. Die Plattform für Kreditvergleiche Kredit-Daten hat dazu einen ausführlichen Leitfaden veröffentlicht, der Funktionsweise, rechtliche Hintergründe und konkrete Auswirkungen auf den Kreditbereich erläutert. Der Beitrag, abrufbar unter https://www.kredit-daten.de/wissen/empfaengerueberpruefung-verification-of-payee-vop, beschreibt, wie das VoP-Verfahren durch den Abgleich […]